12510 Aufbau und Einführung eines Informationssicherheitsprozesses

|

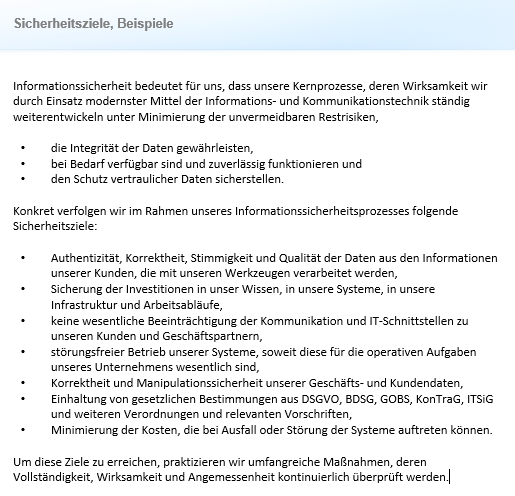

Der Beitrag beschreibt einen Weg, die Informationssicherheit für eine eigenständige Organisations- oder Unternehmenseinheit systematisch zu analysieren und nachhaltig zu verbessern. Die Informationssicherheit wird dabei als kontinuierlicher Prozess verstanden, der als Teil eines bestehenden Managementsystems implementiert werden kann. Die beschriebenen Prozessschritte harmonieren sowohl mit der Qualitätsmanagementnorm ISO 9001 als auch mit der ISO/IEC 27001 für Informationssicherheitsmanagementsysteme. Sie haben insofern Mustercharakter, als sich spezifische Ausprägungen an ihnen orientieren können. Ihre Dokumentation führt im Verlauf der Umsetzung schrittweise zu einem Informationssicherheitshandbuch. Voraussetzung für die erfolgreiche Einführung des Prozesses ist, dass die Initiative dafür von der jeweiligen Leitungs- und Managementebene der Organisations- oder Unternehmenseinheit ausgeht, die Informationssicherheit von dieser getragen und vorgelebt wird. Arbeitshilfen: von: |

1 Der Informationssicherheitsprozess (ISP)

Warum Prozess?

Will eine Behörde, Organisation oder ein Unternehmen (im Folgenden unter dem Begriff Institution zusammengefasst) ihre Arbeits- respektive Wettbewerbsfähigkeit erhalten und in Richtung Digitalisierung ausbauen, muss die Infrastruktur entsprechend den Möglichkeiten der rasant fortschreitenden Informationstechnologie kontinuierlich modernisiert und an die sich ändernden Anforderungen angepasst werden. Die Informationssicherheit als zunehmend wichtiger Erfolgsfaktor muss dabei Schritt halten.

Will eine Behörde, Organisation oder ein Unternehmen (im Folgenden unter dem Begriff Institution zusammengefasst) ihre Arbeits- respektive Wettbewerbsfähigkeit erhalten und in Richtung Digitalisierung ausbauen, muss die Infrastruktur entsprechend den Möglichkeiten der rasant fortschreitenden Informationstechnologie kontinuierlich modernisiert und an die sich ändernden Anforderungen angepasst werden. Die Informationssicherheit als zunehmend wichtiger Erfolgsfaktor muss dabei Schritt halten.

In immer mehr Branchen und Bereichen wird zudem von Unternehmen und Organisationen (z. B. Betreiber kritischer Infrastrukturen, Automobilzulieferer, Bahnsystemhersteller) erwartet oder sogar regulativ oder vertraglich verlangt, dass sie für Informationssicherheit (häufig auch als IT-Sicherheit, Informationsschutz oder Cyber Security bezeichnet) einen angemessenen Sicherheitsprozess implementiert haben und nachhaltig betreiben sowie dies ggf. auch gegenüber Dritten nachweisen können.

Die Informationssicherheit darf nicht wie vielerorts angenommen als einmalige Anstrengung aufgefasst werden, sondern muss als kontinuierlicher Prozess implementiert werden. Ein solcher Prozess bildet die Grundlage für die systematische und regelmäßige Analyse von Bedrohungen und Risiken und fördert die Planung, Umsetzung und Überprüfung angemessener Sicherheitsmaßnahmen. Richtig eingeführt und vorangetrieben, beeinflusst er die Kultur einer Institution derart, dass alle Mitarbeiter und Beteiligten